盘点常见「地址钓鱼」套路丨imToken 钱包安全月报 18 期

imToken 是一款全球领先的区块链数字资产管理工具[ZB],帮助你安全管理BTC, ETH, ATOM, EOS, TRX, CKB, BCH, LTC, DOT, KSM, FIL, XTZ 资产,同时支持去中心化币币兑换功能 ...

今年以来, 收到了不少用户反馈钱包账户地址遭遇了「地址钓鱼」攻击。即骗子会采取各种套路诱导我们主动向他们的账户地址转移资产。让我们一起来看看骗子都是用的哪些套路,请务必提高警惕!

「地址钓鱼」常见套路

链上转账钓鱼

「地址钓鱼」除了 在早前揭露过「相同尾号地址骗局」,即利用相同尾号的账户地址向用户账户地址进行小额资产操作,干扰操作记录诱导用户错转。近期 安全团队发现骗子加大了成本投入。如下图,骗子投入了 3 USDT 来进行钓鱼攻击,最终得手。

安全团队提醒:

剪切板钓鱼

小明碰到一件怪事,自己在钱包里转移资产成功了,但朋友那头却迟迟没有收到。跟朋友一起仔细检查后才发现与小明账户进行互动的账户地址根本不是朋友的账户地址,只是尾号相同。

更让小明觉得奇怪的是,这个账户地址明明是朋友刚刚通过聊天软件发送过来的,按道理来说是不会有问题的,小明百思不得其解,于是联系上了 工作人员。

安全团队沟通时,小明提到和朋友聊天的 是在百度上随便找到安装包下载的,原来小明使用的是假冒聊天应用,手机的剪切板被这个应用入侵,骗子获取了剪切板的读、写权限。用户复制的内容都会被骗子获取,也能修改剪切板的内容。

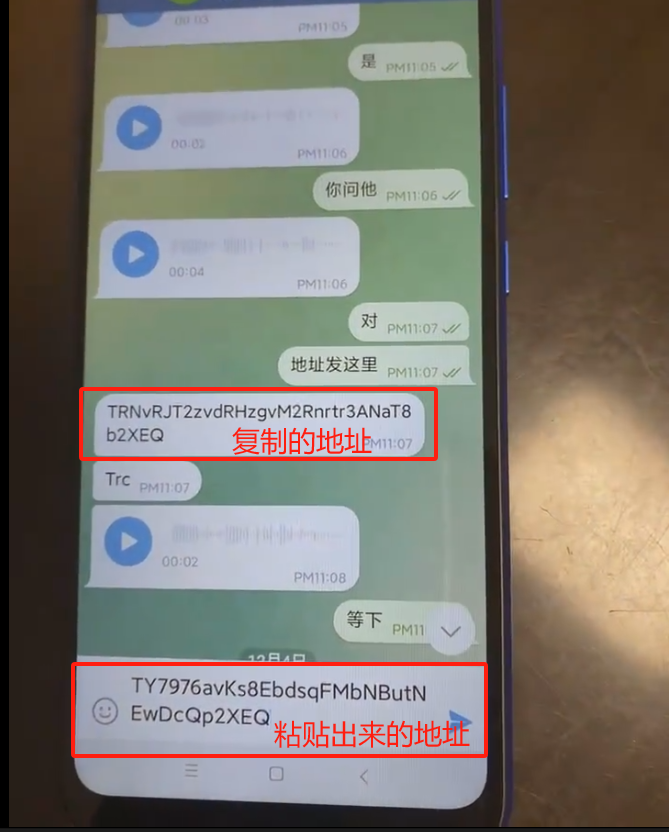

当复制钱包账户地址时,骗子会把用户的账户地址替换成自己的钱包账户地址,并结合「尾号相同策略」更进一步提高钓鱼成功率。

比如,复制的是地址:

粘贴出来的却是:

△ 骗局复现视频:

安全团队发现用户安装了假冒程序应用,手机的剪切板被入侵了,骗子获取了剪切板的读、写权限。用户复制的内容都会被骗子获取,也能修改剪切板的内容。

当复制钱包的账户地址时,骗子会把用户的账户地址替换成自己的账户地址,并结合「尾号相同骗术」进一步提高钓鱼成功率。

安全团队提醒:

私下交易钓鱼

骗子常常以「便宜出售」或「高价购买」数字资产的诱惑词来引诱你进行私下交易。

举个例子,小明在 上被骗子搭讪:「2000 美金收购 ETH,有急用!」小明心想现在 ETH 价格才 1600 美金,这是个不错的赚钱机会,于是联系上骗子表示可以出售 ETH,并提供了自己在交易所的 USDT 充值地址,如下:

骗子先给小明的这个账户地址转移了一次小额的 USDT,以确保这个地址是正确的。在骗取到小明的信任后imToken钱包官方下载地址,骗子将 2000 USDT 的操作截图证明提供给小明,紧接着催促小明尽快把 ETH 转给他。

虽然小明迟迟在交易所账户中没有看到接收到新的 USDT ,但骗子给小明展示了操作截图,小明也通过 查询到「自己的地址」的确有 2000 USDT 的转入记录,便误认为资产已到账,只是交易所没有及时上账。

结果骗子拿到 ETH 后当即断联失踪,留下小明一人在风中凌乱。

为什么小明通过 查询到「自己的地址」已经有 2000 USDT 转入记录却还是没有收到这笔资产呢?

原来,骗子的这两次资产转移是这样操作的:

一次真正地转移到小明的账户地址:

这次的交易会被交易平台收到并记录。

另外一次骗子转移到了自己准备的、相同尾号的假冒账户地址:

可见,骗子使用了相同尾号的账户地址来蒙蔽小明。

因此,虽然骗子确实进行了 2000 USDT 的资产转移操作,但这份资产没有真实进入小明的账户imToken官网下载,而是进入了骗子自己准备的假冒账户地址里。小明在 上查询到的账户地址,其实是骗子的账户地址,只是与小明自己的账户地址非常相似。而小明在与骗子的整个交易过程中,没有仔细核对账户地址等相关信息,误以为这笔资产是进入了自己的钱包账户地址。

安全团队提醒:

一直在行动

安全风控

一直把用户的资产安全放在心上。2023 年 8 月, 安全团队共标记了 7144 个有风险的数字资产;封禁了 1395 个有风险的 DApp 网站;标记风险账户地址 447 个。

“

发表评论:

◎欢迎参与讨论,请在这里发表您的看法、交流您的观点。