轻量级Java 权限认证框架Sa-Token初体验(四)

imToken 是一款全球领先的区块链数字资产管理工具[ZB],帮助你安全管理BTC, ETH, ATOM, EOS, TRX, CKB, BCH, LTC, DOT, KSM, FIL, XTZ 资产,同时支持去中心化币币兑换功能 ...

Sa-Token

通过前文我们已经初步尝试了的登陆认证功能,从这篇文章开始我们来体验该框架的权限认证功能。所谓权限认证,认证的核心就是一个账号是否拥有一个权限码,有,就让你通过。没有?那么禁止访问!

因为每个项目的需求不同,其权限设计也千变万化,因此【获取当前账号权限码集合】这一操作不可能内置到框架中, 所以 Sa-Token 将此操作以接口的方式暴露给你,以方便你根据自己的业务逻辑进行重写。

我们需要做的就是新建一个类,实现接口

package com.demo.satoken;

import cn.dev33.satoken.stp.StpInterface;

import org.springframework.stereotype.Component;

import java.util.ArrayList;

import java.util.List;

/**

* 自定义权限验证接口扩展

*/

@Component // 保证此类被SpringBoot扫描,完成Sa-Token的自定义权限验证扩展

public class StpInterfaceImpl implements StpInterface {

/**

* 返回一个账号所拥有的权限码集合

*/

@Override

public List getPermissionList(Object loginId, String loginType) {

// 本list仅做模拟,实际项目中要根据具体业务逻辑来查询权限

List list = new ArrayList();

list.add("101");

list.add("user-add");

list.add("user-delete");

list.add("user-update");

list.add("user-get");

list.add("article-get");

return list;

}

/**

* 返回一个账号所拥有的角色标识集合 (权限与角色可分开校验)

*/

@Override

public List getRoleList(Object loginId, String loginType) {

// 本list仅做模拟,实际项目中要根据具体业务逻辑来查询角色

List list = new ArrayList();

list.add("admin");

list.add("super-admin");

return list;

}

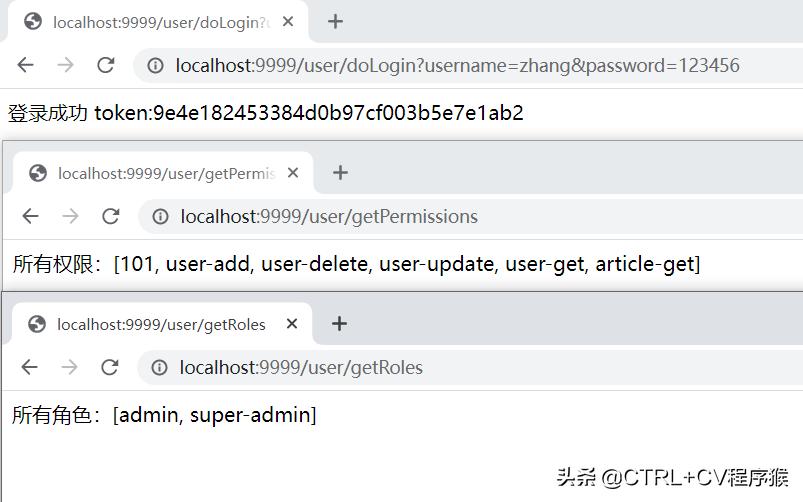

} 这样我们登录任意账号都可以获取到中写入的权限和中写入的角色名称。再新建两个接口用来获取权限和角色:

// 获取所有权限,浏览器访问: http://localhost:9999/user/getPermissions

@RequestMapping("getPermissions")

public String getPermissions() {

return "所有权限:"+StpUtil.getPermissionList().toString();

}

// 获取所有角色,浏览器访问: http://localhost:9999/user/getRoles

@RequestMapping("getRoles")

public String getRoles() {

return "所有角色:"+StpUtil.getRoleList().toString();

}启动项目,先登录,再访问这两个接口

获取到的角色和权限

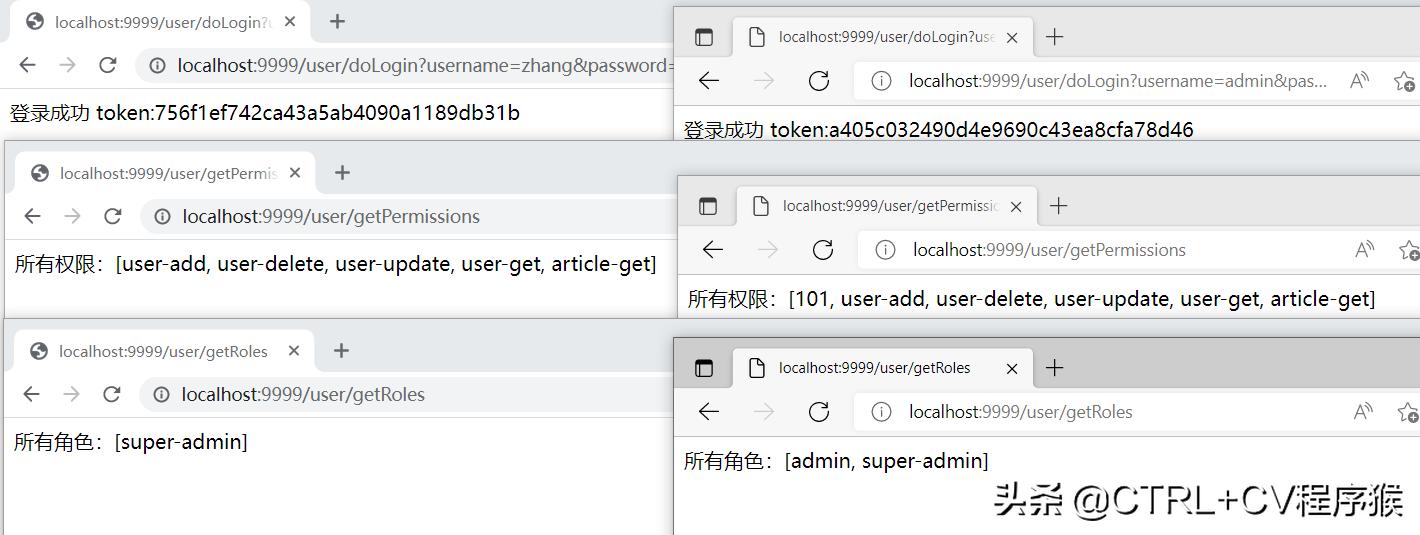

接下来我们来改造一下接口,实现两个用户拥有不同角色和权限,首先是登录接口,让账号可以任意改变,密码暂时固定,把账号作为

// 测试登录,浏览器访问: http://localhost:9999/user/doLogin?username=zhang&password=123456

@RequestMapping("doLogin")

public String doLogin(String username, String password) {

// 此处仅作模拟示例,真实项目需要从数据库中查询数据进行比对

if("123456".equals(password)) {

StpUtil.login(username);

return "登录成功 "+StpUtil.getTokenName()+":"+StpUtil.getTokenValue();

}

return "登录失败";

}然后是权限验证扩展接口的修改,让admin账号拥有101权限和admin角色

package com.demo.satoken;

import cn.dev33.satoken.stp.StpInterface;

import org.springframework.stereotype.Component;

import java.util.ArrayList;

import java.util.List;

/**

* 自定义权限验证接口扩展

*/

@Component // 保证此类被SpringBoot扫描,完成Sa-Token的自定义权限验证扩展

public class StpInterfaceImpl implements StpInterface {

/**

* 返回一个账号所拥有的权限码集合

*/

@Override

public List getPermissionList(Object loginId, String loginType) {

// 本list仅做模拟,实际项目中要根据具体业务逻辑来查询权限

List list = new ArrayList();

if(loginId.equals("admin")){

list.add("101");

}

list.add("user-add");

list.add("user-delete");

list.add("user-update");

list.add("user-get");

list.add("article-get");

return list;

}

/**

* 返回一个账号所拥有的角色标识集合 (权限与角色可分开校验)

*/

@Override

public List getRoleList(Object loginId, String loginType) {

// 本list仅做模拟,实际项目中要根据具体业务逻辑来查询角色

List list = new ArrayList();

if(loginId.equals("admin")){

list.add("admin");

}

list.add("super-admin");

return list;

}

}

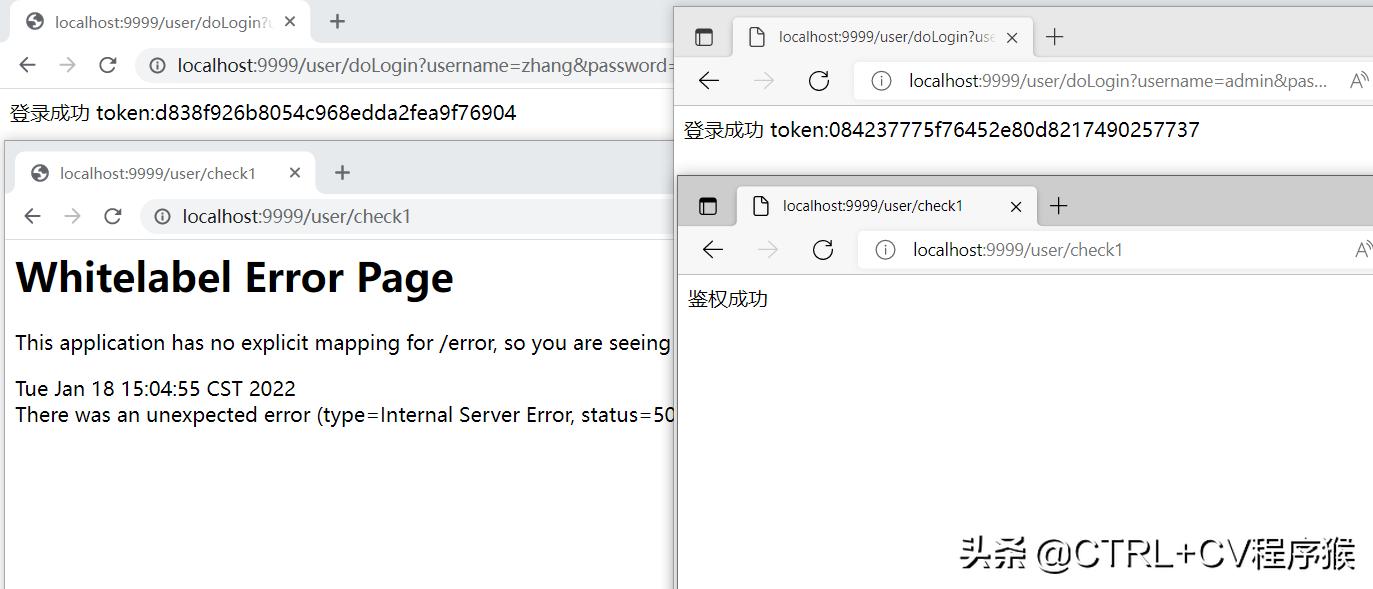

重启项目后用两个浏览器分别访问:

不同的权限

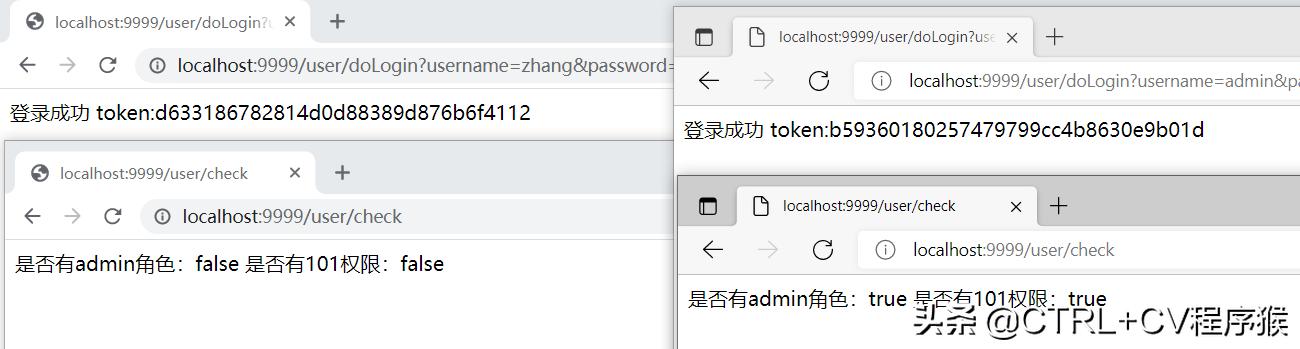

最后我们新增一个接口用来进行一个简单鉴权,看看能否成功鉴别账号是否拥有权限

// 权限角色检查,浏览器访问: http://localhost:9999/user/check

@RequestMapping("check")

public String check() {

return "是否有admin角色:"+StpUtil.hasRole("admin")+"\n是否有101权限:"+StpUtil.hasPermission("101");

}然后运行查看结果

权限角色检查

观察结果,鉴权成功当然,我们日常写代码时候直接使用API在接口中鉴权毕竟是少数,多数情况下还是会使用注解的方式来鉴权,这样可以把鉴权和业务逻辑分离开。框架同样提供了丰富的注解鉴权方式。

注解鉴权 —— 优雅的将鉴权与业务代码分离!

Sa-Token使用全局拦截器完成注解鉴权功能,为了不为项目带来不必要的性能负担,拦截器默认处于关闭状态。因此,为了使用注解鉴权,我们必须手动将Sa-Token的全局拦截器注册到项目中

@Configuration

public class SaTokenConfigure implements WebMvcConfigurer {

// 注册Sa-Token的注解拦截器,打开注解式鉴权功能

@Override

public void addInterceptors(InterceptorRegistry registry) {

// 注册注解拦截器,并排除不需要注解鉴权的接口地址 (与登录拦截器无关)

registry.addInterceptor(new SaAnnotationInterceptor()).addPathPatterns("/**");

}

}这样我们就可以使用注解鉴权了,新增一个注解鉴权接口

// 注解权限角色检查,浏览器访问: http://localhost:9999/user/check1

@RequestMapping("check1")

@SaCheckPermission("101")

@SaCheckRole("admin")

public String check1() {

return "鉴权成功";

}使用不同账号分别访问,接口

鉴权结果

可以看出来,鉴权不通过后台会抛出异常,我们可以全局捕捉异常来完成统一处理。并且@与@注解可设置校验模式,例如:

// 注解式鉴权:只要具有其中一个权限即可通过校验

@RequestMapping("atJurOr")

@SaCheckPermission(value = {"user-add", "user-all", "user-delete"}, mode = SaMode.OR)

public AjaxJson atJurOr() {

return AjaxJson.getSuccessData("用户信息");

}还有更多使用方法可以参考官方文档。

以上开起注解式鉴权我们使用的是拦截器方法,但是拦截器方法只能在中使用,如果需要在其他地方使用,我们需要开启AOP注解鉴权token 权限管理·(中国)官方网站imToken,官方提供了AOP插件,并且特意强调了拦截器模式和AOP模式不可同时集成,否则会在层发生一个注解校验两次的bug。也就是说,其实我们并不需要写拦截器,只需要把AOP插件集成进项目就好了毕竟程序员都想看到最少的代码。

说干就干,删掉拦截器,maven引入AOP插件

cn.dev33

sa-token-spring-aop

1.28.0

经过测试一切正常,还少了一个拦截器文件,爽!当然,选择合适的方式才是最好的。什么都有就是合适我的方式

发表评论:

◎欢迎参与讨论,请在这里发表您的看法、交流您的观点。